Le guide ultime pour comprendre le phishing en 2023

Donc qu'est-ce phishing?

L'hameçonnage est une forme d'ingénierie sociale qui incite les gens à révéler leurs mots de passe ou leurs précieux d'information. Les attaques de phishing peuvent prendre la forme d'e-mails, de SMS et d'appels téléphoniques.

Habituellement, ces attaques se présentent comme des services et des entreprises populaires que les gens reconnaissent facilement.

Lorsque les utilisateurs cliquent sur un lien de phishing dans le corps d'un e-mail, ils sont renvoyés vers une version similaire d'un site auquel ils font confiance. On leur demande leurs identifiants de connexion à ce stade de l'escroquerie par hameçonnage. Une fois qu'ils ont entré leurs informations sur le faux site Web, l'attaquant a ce dont il a besoin pour accéder à son vrai compte.

Les attaques de phishing peuvent entraîner le vol d'informations personnelles, financières ou de santé. Une fois que l'attaquant a accès à un compte, il vend l'accès au compte ou utilise ces informations pour pirater d'autres comptes de la victime.

Une fois le compte vendu, quelqu'un qui sait comment tirer profit du compte achètera les informations d'identification du compte sur le dark web et capitalisera sur les données volées.

Voici une visualisation pour vous aider à comprendre les étapes d'une attaque de phishing :

Les attaques de phishing se présentent sous différentes formes. L'hameçonnage peut fonctionner à partir d'un appel téléphonique, d'un SMS, d'un e-mail ou d'un message sur les réseaux sociaux.

Les e-mails de phishing génériques sont le type d'attaque de phishing le plus courant. Des attaques comme celles-ci sont courantes car elles demandent le moins d'efforts.

Les pirates prennent une liste d'adresses e-mail associées à des comptes Paypal ou de réseaux sociaux et envoient un envoi massif d'e-mails aux victimes potentielles.

Lorsque la victime clique sur le lien dans l'e-mail, cela l'amène souvent à une fausse version d'un site Web populaire et lui demande de se connecter avec ses informations de compte. Dès qu'ils soumettent leurs informations de compte, le pirate informatique dispose de ce dont il a besoin pour accéder à son compte.

Dans un sens, ce type d'hameçonnage revient à jeter un filet dans un banc de poissons ; tandis que d'autres formes de phishing sont des efforts plus ciblés.

Le spear phishing, c'est quand un attaquant cible un individu spécifique plutôt que d'envoyer un e-mail générique à un groupe de personnes.

Les attaques de spear phishing tentent de s'adresser spécifiquement à la cible et de se déguiser en une personne que la victime peut connaître.

Ces attaques sont plus faciles pour un escroc si vous avez des informations personnellement identifiables sur Internet. L'attaquant est capable de vous rechercher, vous et votre réseau, pour élaborer un message pertinent et convaincant.

En raison du degré élevé de personnalisation, les attaques de spear phishing sont beaucoup plus difficiles à identifier que les attaques de phishing classiques.

Ils sont également moins courants, car ils prennent plus de temps aux criminels pour les réussir.

Question : Quel est le taux de réussite d'un e-mail de harponnage ?

Réponse : Les e-mails de spearphishing ont un taux d'ouverture moyen de 70% ainsi que 50% des destinataires cliquent sur un lien dans l'e-mail.

Par rapport aux attaques de harponnage, les attaques de chasse à la baleine sont considérablement plus ciblées.

Les attaques de chasse à la baleine s'attaquent à des individus d'une organisation, tels que le directeur général ou le directeur financier d'une entreprise.

L'un des objectifs les plus courants des attaques de chasse à la baleine est de manipuler la victime pour qu'elle transfère de grosses sommes d'argent à l'attaquant.

Semblable au phishing classique dans la mesure où l'attaque se présente sous la forme d'un e-mail, la chasse à la baleine peut utiliser des logos d'entreprise et des adresses similaires pour se déguiser.

Dans certains cas, l'attaquant se fera passer pour le PDG et utiliser ce personnage pour convaincre un autre employé de révéler des données financières ou de transférer de l'argent sur le compte des attaquants.

Comme les employés sont moins susceptibles de refuser une demande de quelqu'un de plus haut placé, ces attaques sont beaucoup plus sournoises.

Les attaquants passeront souvent plus de temps à élaborer une attaque à la baleine car ils ont tendance à mieux payer.

Le nom « chasse à la baleine » fait référence au fait que les cibles ont plus de pouvoir financier (PDG).

L'hameçonnage des pêcheurs à la ligne est relativement nouveau type d'attaque de phishing et existe sur les réseaux sociaux.

Ils ne suivent pas le format de courrier électronique traditionnel des attaques de phishing.

Au lieu de cela, ils se déguisent en représentants du service client des entreprises et incitent les gens à leur envoyer des informations par messages directs.

Une arnaque courante consiste à envoyer des personnes vers un faux site Web d'assistance à la clientèle qui téléchargera des logiciels malveillants ou, en d'autres termes, ransomware sur l'appareil de la victime.

Une attaque de vishing, c'est quand un escroc vous appelle tenter de recueillir des renseignements personnels auprès de vous.

Les escrocs prétendent généralement être une entreprise ou une organisation réputée comme Microsoft, l'IRS ou même votre banque.

Ils utilisent des tactiques de peur pour vous amener à révéler des données de compte importantes.

Cela leur permet d'accéder directement ou indirectement à vos comptes importants.

Les attaques de vishing sont délicates.

Les attaquants peuvent facilement se faire passer pour des personnes en qui vous avez confiance.

Regardez le fondateur de Hailbytes, David McHale, expliquer comment les appels automatisés disparaîtront avec la technologie future.

La plupart des attaques de phishing se produisent par e-mail, mais il existe des moyens d'identifier leur légitimité.

Lorsque vous ouvrez un e-mail vérifiez s'il provient ou non d'un domaine de messagerie public (c'est-à-dire @gmail.com).

S'il provient d'un domaine de messagerie public, il s'agit très probablement d'une attaque de phishing, car les organisations n'utilisent pas de domaines publics.

Au contraire, leurs domaines seraient uniques à leur entreprise (c'est-à-dire que le domaine de messagerie de Google est @google.com).

Cependant, il existe des attaques de phishing plus délicates qui utilisent un domaine unique.

Il est utile de faire une recherche rapide de l'entreprise et de vérifier sa légitimité.

Les attaques de phishing tentent toujours de se lier d'amitié avec vous avec une gentille salutation ou de l'empathie.

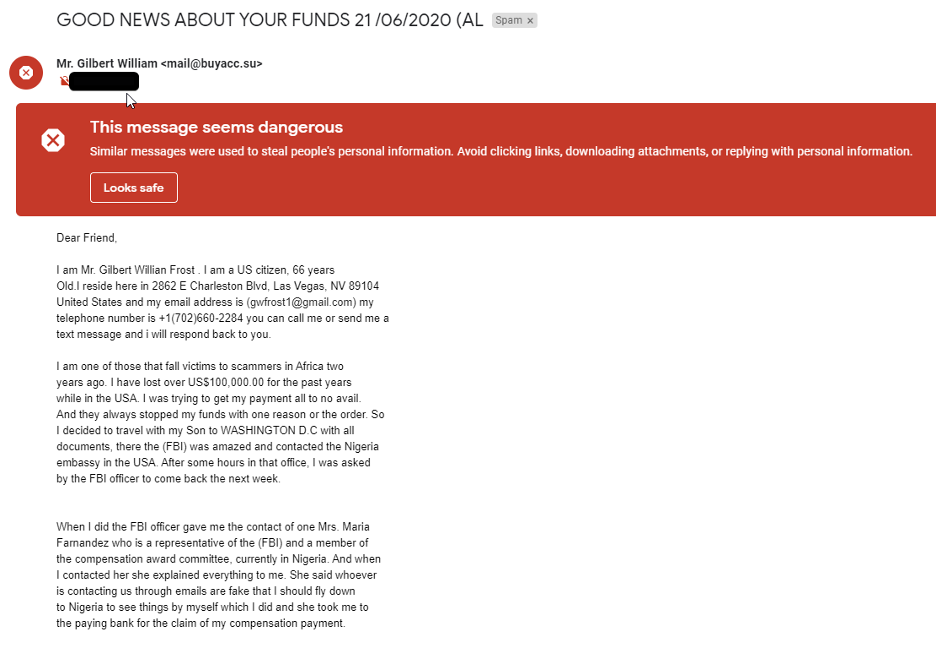

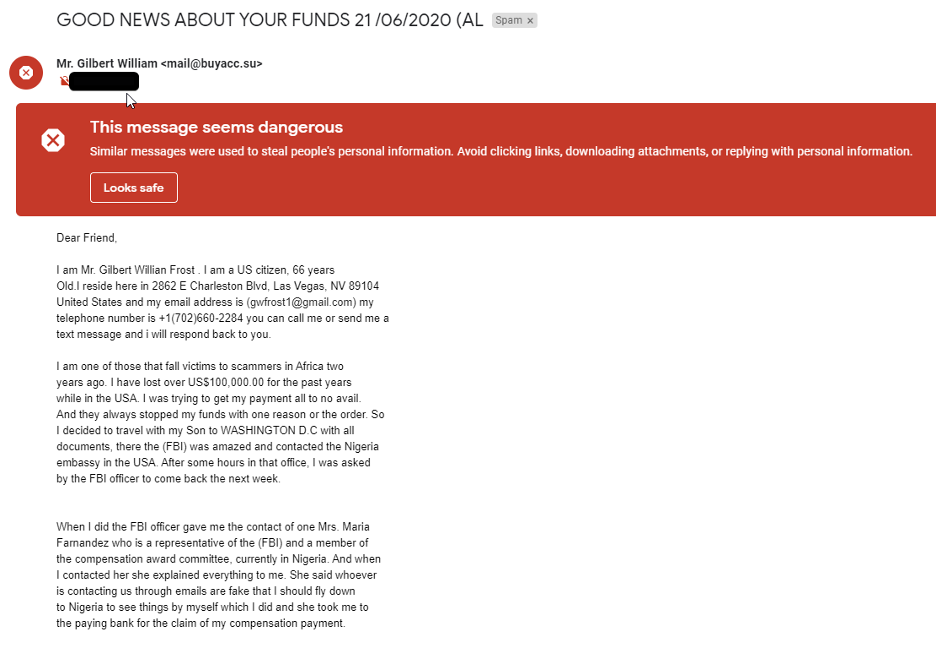

Par exemple, dans mes spams, il n'y a pas si longtemps, j'ai trouvé un e-mail de phishing avec le message d'accueil "Cher ami".

Je savais déjà qu'il s'agissait d'un e-mail de phishing car dans la ligne d'objet, il était écrit "BONNE NOUVELLE SUR VOS FONDS 21/06/2020".

Voir ces types de salutations devrait être un signal d'alarme instantané si vous n'avez jamais interagi avec ce contact.

Le contenu d'un e-mail de phishing est très important, et vous verrez certaines caractéristiques distinctives qui en constituent le plus.

Si le contenu semble absurde, il s'agit très probablement d'une arnaque.

Par exemple, si la ligne d'objet disait : « Vous avez gagné 1000000 XNUMX XNUMX $ à la loterie » et que vous n'avez aucun souvenir d'avoir participé, c'est un drapeau rouge.

Lorsque le contenu crée un sentiment d'urgence comme "cela dépend de vous" et qu'il conduit à cliquer sur un lien suspect, il s'agit très probablement d'une arnaque.

Les e-mails de phishing sont toujours accompagnés d'un lien ou d'un fichier suspect.

Un bon moyen de vérifier si un lien contient un virus consiste à utiliser VirusTotal, un site Web qui vérifie les fichiers ou les liens à la recherche de logiciels malveillants.

Exemple d'e-mail d'hameçonnage :

Dans l'exemple, Google souligne que l'e-mail peut être potentiellement dangereux.

Il reconnaît que son contenu correspond à d'autres e-mails de phishing similaires.

Si un e-mail répond à la plupart des critères ci-dessus, il est recommandé de le signaler à reportphishing@apwg.org ou phishing-report@us-cert.gov afin qu'il soit bloqué.

Si vous utilisez Gmail, il existe une option pour signaler l'e-mail pour hameçonnage.

Même si les attaques de phishing sont destinées à des utilisateurs aléatoires, elles ciblent souvent les employés d'une entreprise.

Cependant, les attaquants ne recherchent pas toujours l'argent d'une entreprise, mais ses données.

En termes commerciaux, les données ont bien plus de valeur que l'argent et peuvent avoir un impact important sur une entreprise.

Les attaquants peuvent utiliser des données divulguées pour influencer le public en affectant la confiance des consommateurs et en ternissant le nom de l'entreprise.

Mais ce ne sont pas les seules conséquences qui peuvent en découler.

Parmi les autres conséquences, citons l'impact négatif sur la confiance des investisseurs, la perturbation des activités et l'incitation à des amendes réglementaires en vertu du règlement général sur la protection des données (RGPD).

Il est recommandé de former vos employés pour faire face à ce problème afin de réduire les attaques de phishing réussies.

Les moyens de former les employés consistent généralement à leur montrer des exemples d'e-mails de phishing et les moyens de les repérer.

La simulation est un autre bon moyen de montrer aux employés qu'il s'agit d'hameçonnage.

Les simulations de phishing sont essentiellement de fausses attaques conçues pour aider les employés à reconnaître le phishing de première main sans aucun effet négatif.

Nous allons maintenant partager les étapes à suivre pour mener à bien une campagne de phishing.

Le phishing reste la principale menace pour la sécurité selon le rapport 2020 sur l'état de la cybersécurité de WIPRO.

L'un des meilleurs moyens de collecter des données et d'éduquer les employés consiste à lancer une campagne de phishing interne.

Il peut être assez facile de créer un e-mail de phishing avec une plate-forme de phishing, mais il y a bien plus à faire que d'appuyer sur envoyer.

Nous verrons comment gérer les tests de phishing avec les communications internes.

Ensuite, nous verrons comment vous analysez et utilisez les données que vous collectez.

Une campagne de phishing ne consiste pas à punir les gens s'ils tombent dans le piège d'une arnaque. Une simulation d'hameçonnage consiste à apprendre aux employés comment répondre aux e-mails d'hameçonnage. Vous voulez vous assurer que vous faites preuve de transparence quant à la formation à l'hameçonnage dans votre entreprise. Donnez la priorité à l'information des chefs d'entreprise sur votre campagne de phishing et décrivez les objectifs de la campagne.

Après avoir envoyé votre premier test d'e-mail de phishing de base, vous pouvez faire une annonce à l'échelle de l'entreprise à tous les employés.

Un aspect important des communications internes est de garder le message cohérent. Si vous faites vos propres tests de phishing, c'est une bonne idée de proposer une marque inventée pour votre matériel de formation.

Trouver un nom pour votre programme aidera les employés à reconnaître votre contenu éducatif dans leur boîte de réception.

Si vous utilisez un service de test de phishing géré, cela sera probablement couvert. Le contenu éducatif doit être produit en amont afin que vous puissiez avoir un suivi immédiat après votre campagne.

Donnez à vos employés des instructions et des informations sur votre protocole de courrier électronique de phishing interne après votre test de base.

Vous voulez donner à vos collaborateurs la possibilité de répondre correctement à la formation.

Voir le nombre de personnes qui repèrent et signalent correctement l'e-mail est une information importante à tirer du test de phishing.

Quelle devrait être votre priorité absolue pour votre campagne ?

Engagement.

Vous pouvez essayer de baser vos résultats sur le nombre de réussites et d'échecs, mais ces chiffres ne vous aident pas nécessairement à atteindre votre objectif.

Si vous exécutez une simulation de test de phishing et que personne ne clique sur le lien, cela signifie-t-il que votre test a réussi ?

La réponse courte est non".

Avoir un taux de réussite de 100% ne se traduit pas par un succès.

Cela peut signifier que votre test de phishing était tout simplement trop facile à repérer.

D'un autre côté, si vous obtenez un taux d'échec énorme avec votre test de phishing, cela pourrait signifier quelque chose de complètement différent.

Cela pourrait signifier que vos employés ne sont pas encore en mesure de détecter les attaques de phishing.

Lorsque vous obtenez un taux de clics élevé pour votre campagne, il y a de fortes chances que vous deviez réduire la difficulté de vos e-mails de phishing.

Prenez plus de temps pour former les gens à leur niveau actuel.

En fin de compte, vous souhaitez réduire le taux de clics sur les liens de phishing.

Vous vous demandez peut-être ce qu'est un bon ou un mauvais taux de clics avec une simulation de phishing.

Selon sans.org, votre la première simulation de phishing peut générer un taux de clics moyen de 25 à 30 %.

Cela semble être un chiffre vraiment élevé.

Heureusement, ils ont rapporté que après 9 à 18 mois de formation au phishing, le taux de clics pour un test de phishing était en dessous de 5%.

Ces chiffres peuvent vous aider à estimer grossièrement les résultats que vous souhaitez obtenir de la formation au phishing.

Pour démarrer votre première simulation d'e-mail de phishing, assurez-vous de mettre en liste blanche l'adresse IP de l'outil de test.

Cela garantit que les employés recevront l'e-mail.

Lorsque vous créez votre premier e-mail de phishing simulé, ne le rendez pas trop facile ou trop difficile.

Vous devez également vous souvenir de votre public.

Si vos collègues ne sont pas de gros utilisateurs des médias sociaux, ce ne serait probablement pas une bonne idée d'utiliser un faux e-mail de phishing de réinitialisation de mot de passe LinkedIn. L'e-mail du testeur doit avoir un attrait suffisamment large pour que tout le monde dans votre entreprise ait une raison de cliquer.

Voici quelques exemples d'e-mails d'hameçonnage ayant un large attrait :

Rappelez-vous simplement la psychologie de la façon dont le message sera pris par votre public avant d'appuyer sur envoyer.

Continuez à envoyer des e-mails de formation à l'hameçonnage à vos employés. Assurez-vous que vous augmentez lentement la difficulté au fil du temps pour augmenter les niveaux de compétence des gens.

Il est recommandé de faire des envois d'e-mails mensuels. Si vous « hameçonnez » trop souvent votre organisation, elle risque de se faire remarquer un peu trop rapidement.

Attraper vos employés, un peu au dépourvu est le meilleur moyen d'obtenir des résultats plus réalistes.

Si vous envoyez à chaque fois le même type d'e-mails « d'hameçonnage », vous n'apprendrez pas à vos employés comment réagir à différentes escroqueries.

Vous pouvez essayer plusieurs angles différents, notamment :

Lorsque vous envoyez de nouvelles campagnes, assurez-vous toujours que vous affinez la pertinence du message pour votre public.

Si vous envoyez un e-mail de phishing qui n'est pas lié à quelque chose d'intéressant, vous n'obtiendrez peut-être pas beaucoup de réponse de votre campagne.

Après avoir envoyé différentes campagnes à vos employés, actualisez certaines des anciennes campagnes qui ont trompé les gens la première fois et donnez une nouvelle tournure à cette campagne.

Vous serez en mesure de dire l'efficacité de votre formation si vous voyez que les gens apprennent et s'améliorent.

À partir de là, vous pourrez dire s'ils ont besoin de plus d'informations sur la façon de repérer un certain type d'e-mail de phishing.

Il y a 3 facteurs pour déterminer si vous allez créer votre propre programme de formation au phishing ou sous-traiter le programme.

Si vous êtes un ingénieur en sécurité ou si vous en avez un dans votre entreprise, vous pouvez facilement créer un serveur de phishing en utilisant une plateforme de phishing préexistante pour créer vos campagnes.

Si vous n'avez pas d'ingénieurs en sécurité, créer votre propre programme de phishing peut être hors de question.

Vous pouvez avoir un ingénieur en sécurité dans votre organisation, mais il se peut qu'il n'ait pas l'expérience des tests d'ingénierie sociale ou de phishing.

Si vous avez quelqu'un d'expérimenté, il serait suffisamment fiable pour créer son propre programme de phishing.

Celui-ci est un facteur très important pour les petites et moyennes entreprises.

Si votre équipe est petite, il peut ne pas être pratique d'ajouter une autre tâche à votre équipe de sécurité.

Il est beaucoup plus pratique de confier le travail à une autre équipe expérimentée.

Vous avez parcouru tout ce guide pour comprendre comment vous pouvez former vos employés et vous êtes prêt à commencer à protéger votre organisation grâce à une formation au phishing.

Et maintenant?

Si vous êtes un ingénieur en sécurité et que vous souhaitez lancer dès maintenant vos premières campagnes de phishing, allez ici pour en savoir plus sur un outil de simulation de phishing que vous pouvez utiliser pour commencer dès aujourd'hui.

Ou…

Si vous souhaitez en savoir plus sur les services gérés pour mener des campagnes de phishing pour vous, Apprenez-en plus ici sur la façon dont vous pouvez commencer votre essai gratuit de formation sur le phishing.

Utilisez la liste de contrôle pour identifier les e-mails inhabituels et s'il s'agit d'hameçonnage, signalez-les.

Même s'il existe des filtres anti-hameçonnage qui peuvent vous protéger, ce n'est pas à 100 %.

Les e-mails de phishing évoluent constamment et ne sont jamais les mêmes.

À protéger votre entreprise contre les attaques de phishing auxquelles vous pouvez participer simulations d'hameçonnage pour réduire les chances de succès des attaques de phishing.

Nous espérons que vous avez suffisamment appris de ce guide pour comprendre ce que vous devez faire ensuite pour réduire vos risques d'attaque par hameçonnage contre votre entreprise.

Veuillez laisser un commentaire si vous avez des questions à nous poser ou si vous souhaitez partager vos connaissances ou votre expérience avec les campagnes de phishing.

N'oubliez pas de partager ce guide et de passer le mot !

Octets de grêle

9511 Queens Guard CT.

Laurier, MD 20723

Téléphone: (732) 771-9995

Courriel : info@hailbytes.com