Définition du harponnage | Qu'est-ce que le Spear Phishing ?

Table des matières

En quoi le Spear Phishing est-il différent du Phishing ?

Comment fonctionne une attaque de Spear Phishing ?

Tout le monde doit être à l'affût des attaques de spear phishing. Certaines catégories de personnes sont plus susceptibles de être attaqué que d'autres. Les personnes qui occupent des emplois de haut niveau dans des secteurs tels que la santé, la finance, l'éducation ou le gouvernement courent un plus grand risque. Une attaque de harponnage réussie sur l'un de ces secteurs pourrait entraîner :

- Une violation de données

- Paiements de rançon importants

- Menaces pour la sécurité nationale

- Perte de réputation

- Répercussions juridiques

Vous ne pouvez pas éviter de recevoir des e-mails de phishing. Même si vous utilisez un filtre de messagerie, certaines attaques de harponnage se produiront.

La meilleure façon de gérer cela est de former les employés à la détection des e-mails frauduleux.

Comment prévenir les attaques de Spear Phishing ?

- Évitez de publier trop d'informations vous concernant sur les réseaux sociaux. C'est l'un des premiers arrêts d'un cybercriminel pour pêcher des informations sur vous.

- Assurez-vous que le service d'hébergement que vous utilisez dispose d'une sécurité de messagerie et d'une protection anti-spam. Cela sert de première ligne de défense contre un cybercriminel.

- Ne cliquez pas sur les liens ou les pièces jointes tant que vous n'êtes pas sûr de la source de l'e-mail.

- Méfiez-vous des e-mails non sollicités ou des e-mails avec des demandes urgentes. Essayez de vérifier une telle demande par un autre moyen de communication. Donnez à la personne suspecte un appel téléphonique, un SMS ou une conversation en face à face.

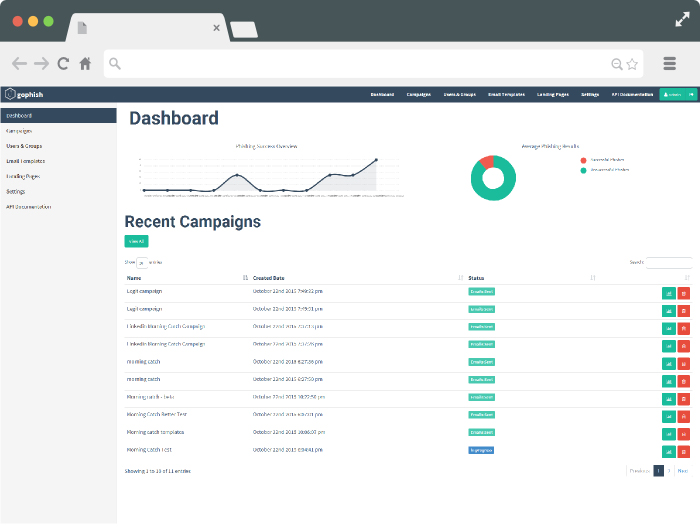

Une simulation de harponnage est un excellent outil pour informer les employés des tactiques de harponnage des cybercriminels. Il s'agit d'une série d'exercices interactifs conçus pour apprendre à ses utilisateurs à identifier les e-mails de harponnage pour les éviter ou les signaler. Les employés exposés à des simulations de harponnage ont de bien meilleures chances de détecter une attaque de harponnage et de réagir de manière appropriée.

Comment fonctionne une simulation de spear phishing ?

- Informez les employés qu'ils recevront un "faux" e-mail de phishing.

- Envoyez-leur un article qui décrit comment repérer les e-mails de phishing à l'avance pour vous assurer qu'ils sont informés avant qu'ils ne soient testés.

- Envoyez le "faux" e-mail de phishing à un moment aléatoire au cours du mois où vous annoncez la formation de phishing.

- Mesurez les statistiques du nombre d'employés victimes de la tentative de phishing par rapport au nombre de personnes qui n'ont pas été victimes de la tentative de phishing ou qui ont signalé la tentative de phishing.

- Continuez la formation en envoyant des conseils sur la sensibilisation au phishing et en testant vos collègues une fois par mois.

>>>Vous pouvez en savoir plus sur la recherche du bon simulateur de phishing ICI.<<

Pourquoi voudrais-je simuler une attaque de Phishing ?

Si votre organisation est victime d'attaques de harponnage, les statistiques sur les attaques réussies vous donneront à réfléchir.

Le taux de réussite moyen d'une attaque de harponnage est un taux de clics de 50 % pour les e-mails de phishing.

C'est le type de responsabilité que votre entreprise ne veut pas.

Lorsque vous sensibilisez au phishing sur votre lieu de travail, vous ne protégez pas seulement les employés ou l'entreprise contre la fraude par carte de crédit ou le vol d'identité.

Une simulation de phishing peut vous aider à prévenir les violations de données qui coûtent à votre entreprise des millions en poursuites et des millions en confiance des clients.

Si vous souhaitez commencer un essai gratuit de GoPhish Phishing Framework certifié par Hailbytes, Vous pouvez nous contacter ici pour plus d'informations ou commencez votre essai gratuit sur AWS dès aujourd'hui.