5 avantages de la gestion des vulnérabilités en tant que service

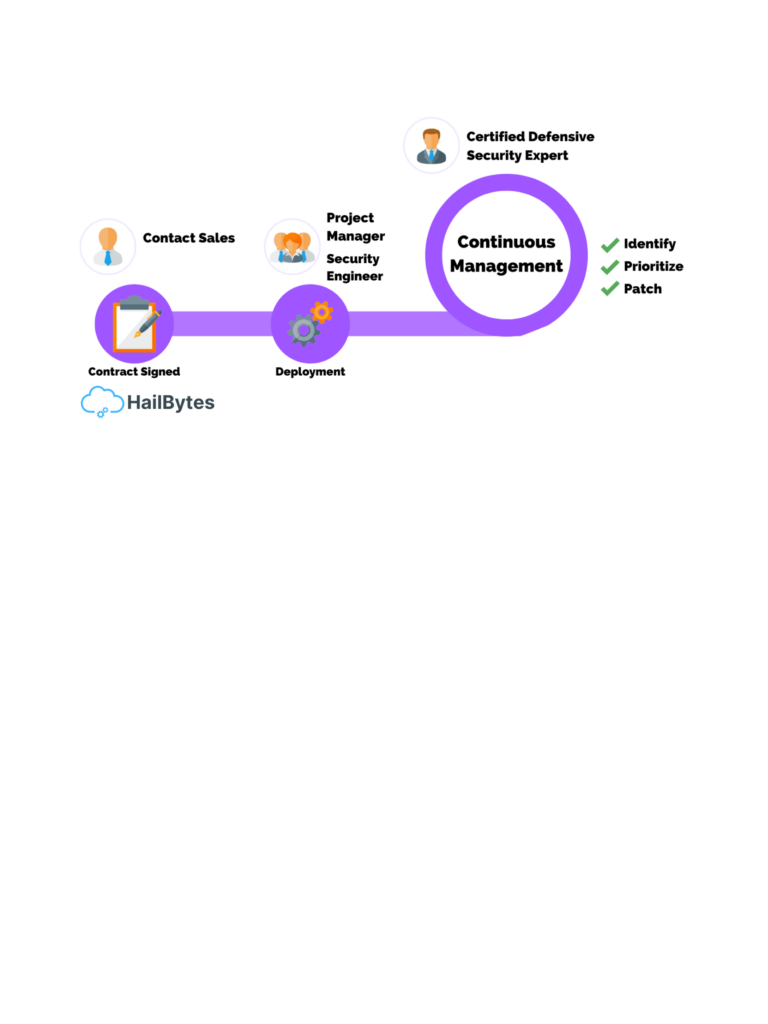

5 Avantages de la gestion des vulnérabilités en tant que service Qu'est-ce que la gestion des vulnérabilités ? Avec tous les codages et logiciels utilisés par les entreprises, il y a toujours des failles de sécurité. Il peut y avoir du code à risque et un besoin de sécuriser les applications. C'est pourquoi nous avons besoin d'une gestion des vulnérabilités. Mais, nous avons déjà tellement de choses à faire pour nous inquiéter […]

Shadowsocks vs VPN : Comparaison des meilleures options pour une navigation sécurisée

Shadowsocks vs VPN : Comparaison des meilleures options pour la navigation sécurisée Introduction À une époque où la confidentialité et la sécurité en ligne sont d'une importance primordiale, les personnes à la recherche de solutions de navigation sécurisées se retrouvent souvent confrontées à un choix entre Shadowsocks et les VPN. Les deux technologies offrent le cryptage et l'anonymat, mais elles diffèrent dans leur approche et leurs fonctionnalités. Dans ce […]

Former les employés à reconnaître et à éviter les escroqueries par hameçonnage

Formation des employés pour reconnaître et éviter les escroqueries par hameçonnage Introduction À l'ère numérique d'aujourd'hui, où les cybermenaces continuent d'évoluer, l'une des formes d'attaque les plus répandues et les plus dommageables est l'escroquerie par hameçonnage. Les tentatives d'hameçonnage peuvent tromper même les individus les plus férus de technologie, ce qui rend crucial pour les organisations de donner la priorité à la formation en cybersécurité de leurs employés. En équipant […]

Les avantages de l'externalisation des services de sécurité informatique

Les avantages de l'externalisation des services de sécurité informatique Introduction Dans le paysage numérique actuel, les entreprises sont confrontées à une gamme croissante de cybermenaces qui peuvent compromettre les données sensibles, perturber les opérations et nuire à leur réputation. Par conséquent, assurer une sécurité informatique robuste est devenu une priorité absolue pour les entreprises de divers secteurs. Alors que certaines entreprises choisissent d'établir un […]

5 erreurs courantes qui vous rendent vulnérable aux attaques de phishing

5 erreurs courantes qui vous rendent vulnérable aux attaques de phishing Introduction Les attaques de phishing restent une menace de cybersécurité répandue, ciblant les individus et les organisations dans le monde entier. Les cybercriminels emploient diverses tactiques pour inciter les victimes à révéler des informations sensibles ou à effectuer des actions nuisibles. En évitant les erreurs courantes qui vous rendent vulnérable aux attaques de phishing, vous pouvez considérablement améliorer votre […]

Budgétisation des opérations de sécurité : CapEx vs OpEx

Budgétisation des opérations de sécurité : CapEx vs OpEx Introduction Quelle que soit la taille de l'entreprise, la sécurité est une nécessité non négociable et doit être accessible sur tous les fronts. Avant la popularité du modèle de livraison cloud « en tant que service », les entreprises devaient posséder leur infrastructure de sécurité ou la louer. Une étude menée par IDC a révélé que les dépenses en matériel lié à la sécurité, […]