Comment décrypter les hachages

Comment décrypter les hachages Introduction Hashes.com est une plate-forme robuste largement utilisée dans les tests d'intrusion. Offrant une suite d'outils, notamment des identifiants de hachage, un vérificateur de hachage et un encodeur et décodeur base64, il est particulièrement apte à décrypter les types de hachage populaires tels que MD5 et SHA-1. Dans cet article, nous aborderons le processus pratique de décryptage des hachages à l'aide de […]

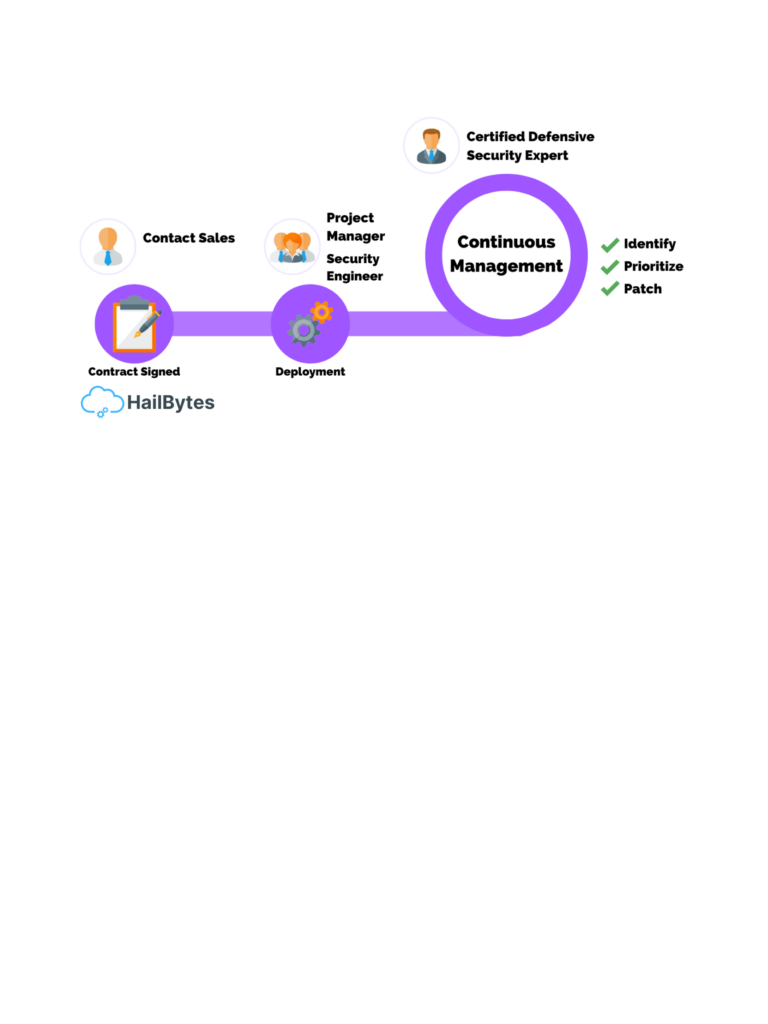

La gestion des vulnérabilités en tant que service : la manière intelligente de protéger votre organisation

La gestion des vulnérabilités en tant que service : la manière intelligente de protéger votre organisation Qu'est-ce que la gestion des vulnérabilités ? Avec tous les codages et logiciels utilisés par les entreprises, il y a toujours des failles de sécurité. Il peut y avoir du code à risque et un besoin de sécuriser les applications. C'est pourquoi nous avons besoin d'une gestion des vulnérabilités. Mais, nous avons déjà tellement de choses sur […]

La gestion des vulnérabilités en tant que service : la clé de la conformité

La gestion des vulnérabilités en tant que service : la clé de la conformité Qu'est-ce que la gestion des vulnérabilités ? Avec tous les codages et logiciels utilisés par les entreprises, il y a toujours des failles de sécurité. Il peut y avoir du code à risque et un besoin de sécuriser les applications. C'est pourquoi nous avons besoin d'une gestion des vulnérabilités. Mais, nous avons déjà tellement de pain sur la planche à […]

Comment la gestion des vulnérabilités en tant que service peut vous aider à gagner du temps et de l'argent

Comment la gestion des vulnérabilités en tant que service peut vous aider à gagner du temps et de l'argent Qu'est-ce que la gestion des vulnérabilités ? Avec tous les codages et logiciels utilisés par les entreprises, il y a toujours des failles de sécurité. Il peut y avoir du code à risque et un besoin de sécuriser les applications. C'est pourquoi nous avons besoin d'une gestion des vulnérabilités. Mais, nous avons déjà tellement […]

5 avantages de la gestion des vulnérabilités en tant que service

5 Avantages de la gestion des vulnérabilités en tant que service Qu'est-ce que la gestion des vulnérabilités ? Avec tous les codages et logiciels utilisés par les entreprises, il y a toujours des failles de sécurité. Il peut y avoir du code à risque et un besoin de sécuriser les applications. C'est pourquoi nous avons besoin d'une gestion des vulnérabilités. Mais, nous avons déjà tellement de choses à faire pour nous inquiéter […]

Éléments à prendre en compte lors du choix d'un fournisseur de services de sécurité tiers

Éléments à prendre en compte lors du choix d'un fournisseur de services de sécurité tiers Introduction Dans le paysage de la cybersécurité complexe et en constante évolution d'aujourd'hui, de nombreuses entreprises se tournent vers des fournisseurs de services de sécurité tiers pour améliorer leur posture de sécurité. Ces fournisseurs offrent une expertise spécialisée, des technologies avancées et une surveillance XNUMX heures sur XNUMX pour protéger les entreprises contre les cybermenaces. Cependant, choisir le bon fournisseur de services de sécurité tiers […]